Treinamento em segurança da informação

(Minghui.org) Observação: Este material de treinamento destina-se a praticantes fora da China continental. Os praticantes da China continental podem usar isso como referência para princípios gerais, mas algumas partes podem não se aplicar.

Índice

Diretrizes gerais

Vetores de ataque comuns

Remova WeChat, TikTok e aplicativos semelhantes do dispositivo principal

Desligue os dispositivos e guarde-os durante discussões confidenciais

Ataques on-line diretos

Ataques de

phishing on-line

Monitorar resumo de acesso a e-mail

Mantenha seus dispositivos atualizados

Usuário padrão para a maioria das atividades em dispositivos

Executar apenas aplicativos confiáveis

Proteja dados em dispositivos com senha, criptografia e backup

Detalhes técnicos gerais

Backup de dados

Proteja os dados com criptografia

Use um gerenciador de senhas

Configuração do cliente de e-mail

Outras medidas

Dispositivos móveis

Mac OS

Configurações de rede

Windows

Configurações de rede

Recursos de segurança do Windows 11

Diretrizes gerais

Vetores de ataque comuns

Este material de treinamento destina-se a ajudar a melhorar sua compreensão sobre segurança da informação e estabelecer melhores práticas. Por favor, reserve um tempo para estudar e entender este material e implementar as melhores práticas o máximo possível. Isso não é algo que você deve folhear uma vez e guardar. Leia-o algumas vezes para ter certeza de que entendeu tudo.

Vamos começar com uma história para ilustrar algumas falhas típicas de segurança. Seria óbvio ver porque certas práticas de segurança são necessárias.

David conseguiu escapar da China e chegou a um aeroporto dos EUA. Ele procurou os locais de prática nesta cidade e telefonou John para ajudar.

John foi buscar David no aeroporto e David ficou na casa de John por alguns dias antes de se mudar para um local alugado. John e David discutiram muitas coisas nesse meio tempo, incluindo a perseguição que David sofreu na China e o plano de David de se estabelecer nos EUA. David usou a rede Wi-Fi doméstica de John para acessar a internet através de seu telefone celular.

David criou um contato para John em seu telefone e adicionou mais detalhes. O local de prática listava apenas o número de telefone e o primeiro nome de John. David então adicionou o sobrenome de John e o nome chinês. Como David voltaria à casa de John no futuro, ele adicionou o endereço residencial de John aos detalhes de contato. Para o pedido de residência é necessário usar e-mail para trocar documentos, então David adicionou o e-mail de John aos detalhes de contato e começou a usar o e-mail para se comunicar com John.

John trouxe David para o local de troca de experiência e estudo do Fa em grupo para ver outros praticantes, e David adicionou mais contatos.

Depois de algum tempo, David recebeu um e-mail seguro e o e-mail seguro foi adicionado à lista de e-mail do grupo local. David então começou a ver as mensagens de e-mail de muitos praticantes diferentes em vários projetos. David começou a ver as funções de diferentes praticantes e acrescentou diligentemente as informações aos detalhes dos contatos. Por exemplo, John organiza o estudo do fa em grupo na sua casa de tempos em tempos. David imaginou que John devia ser um coordenador ou até mesmo um assistente da Associação Falun Dafa (FXH). Helen falou sobre vários projetos no final de cada estudo do Fa em grupo. David imaginou que Helen poderia ser um membro do FXH. Ele diligentemente marcou John como assistente do FXH e Helen como membro do FXH em seus contatos.

John recebeu uma mensagem de e-mail em seu e-mail seguro aconselhando-o a alterar a senha usando um link no e-mail. O e-mail parecia ter sido do administrador do sistema de e-mail. Ele abriu o link e a página da web parecia familiar. A página pediu que ele digitasse sua senha atual primeiro e depois a nova senha duas vezes. Ele fez isso. Ele se sentiu um pouco estranho, pois ainda era capaz de acessar seu e-mail em seu telefone sem alterar a senha salva.

Mais tarde, David recebeu um e-mail de John com um anexo intitulado “Lista de documentos necessários para solicitação de residência”. David sentiu-se um pouco estranho por não ter pedido isso. Como eles falaram sobre o pedido de residência mais cedo, não soou tão estranho. Ele abriu o documento, pois confiava em John. David notou um pequeno atraso enquanto o documento estava sendo aberto. Ele pensou que seu computador estava ficando velho e seguiu em frente.

Mais tarde, John recebeu um e-mail do e-mail seguro de David com um anexo intitulado “Minhas experiências de perseguição na China”. John sentiu-se um pouco estranho por não ter pedido a David um artigo assim. Mas como John e David falaram sobre sua perseguição na China antes e tal documento é necessário para o pedido de residência, não foi totalmente inesperado. John abriu o documento. Era de fato a experiência de David como publicada anteriormente no Minghui. John se sentiu um pouco estranho, pois houve um sutil atraso quando o documento foi aberto. John afastou a sensação de desconforto e seguiu em frente.

Mais tarde, a casa de John foi saqueada. Laptops, pen drives USB e discos rígidos externos foram roubados, com código-fonte do projeto, senhas de acesso ao servidor e chaves, além de uma apresentação sobre projetos futuros.

Este não é o fim da história, mas podemos parar aqui para contar quantas falhas de segurança ocorreram e o que podemos fazer para evitar que isso aconteça.

Remova WeChat, TikTok e aplicativos semelhantes do dispositivo principal

Aplicativos da China (incluindo WeChat, TikTok etc) coletam muitas informações pessoais do dispositivo, incluindo os detalhes de todos os contatos armazenados no dispositivo. O mal não tem problemas para obter as informações coletadas dos fabricantes de aplicativos. Precisamente devido a essa falta de proteção de privacidade, esses aplicativos representam riscos de segurança significativos para nós (um grupo visado pela perseguição do mal).

Na primeira execução, o WeChat solicitará permissão para acessar os contatos no dispositivo. Ele será encerrado imediatamente se a permissão solicitada não for concedida. Se você puder usar o WeChat posteriormente, você concedeu ao WeChat permissão para acessar seus contatos, independentemente de você entender as implicações disso ou não.

Se David estiver na lista negra e tiver o WeChat em seu telefone, todos os detalhes de contato que ele adicionou diligentemente ao telefone desde que o buscaram no aeroporto teriam sido levados pelo WeChat e terminariam nas mãos do mal. Todos os contatos que ele criou para os praticantes teriam sido enviados para o mal via WeChat, incluindo o sobrenome de John, o nome chinês de John, o endereço residencial de John, endereço de e-mail, função etc servidores teriam registrado o endereço IP da rede doméstica de John.

O mal foi, portanto, capaz de enviar um e-mail de phishing para o endereço de e-mail de John. O mal também pode atacar a rede doméstica e os dispositivos de John, já que eles tinham seu endereço IP. Se os ataques de phishing e ataques diretos à rede falhassem, o mal ainda seria capaz de lançar ataques físicos, incluindo invadir a casa de John para saquear laptops e discos rígidos. O mal também seria capaz de assediar os membros da família de John na China.

Se John tivesse explicado o perigo do WeChat para David no aeroporto, e David tivesse removido o WeChat de seu telefone imediatamente, a história teria sido interrompida ali mesmo.

Precisamos solicitar que todos os praticantes removam WeChat, TikTok, Skype e aplicativos semelhantes da China de seus dispositivos principais (telefones, tablets e computadores). Se você precisar usar esses aplicativos, use-os em um dispositivo separado que não tenha contatos de praticantes.

Desligue os dispositivos e guarde-os durante discussões confidenciais

Os dispositivos também podem ser usados para espionagem quando comprometidos. Desligue os dispositivos e guarde-os durante discussões delicadas. As discussões, se capturadas pelo mal, podem ser usadas em ataques de engenharia social (por exemplo, os nomes dos arquivos na história de cultivo de David estavam relacionados às discussões que John e David tiveram antes, tornando muito difícil evitar a armadilha).

Ataques on-line diretos

O mal pode obter o endereço IP de um usuário do WeChat. O IP pode ser o IP da rede doméstica do usuário, o IP da rede do escritório do grupo de mídia ou o IP do local de estudo do Fa em grupo. O IP será registrado pelos servidores WeChat onde quer que o dispositivo vá enquanto o WeChat estiver em execução. O mal pode realizar ataques on-line visando os dispositivos com os IPs conhecidos.

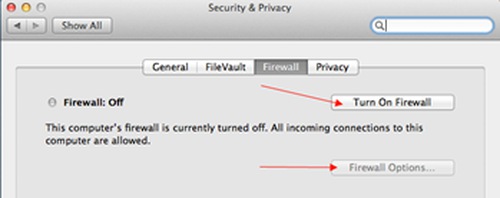

Nossas defesas contra esse tipo de ataque: Ative o firewall e mantenha todos os dispositivos atualizados com todos os patches de segurança disponíveis. Os dispositivos incluem computadores e dispositivos móveis na rede interna, bem como o roteador do gateway.

Ataques de phishing on-line

[Nota do tradutor: Phishing é uma técnica de engenharia social usada para enganar usuários e obter informações confidenciais, como nome de usuário, senha e detalhes do cartão de crédito. São comunicações falsificadas que parecem vir de uma fonte confiável.]

Os ataques de phishing são realizados por meio de mensagens de e-mail e mensagens de texto cuidadosamente elaboradas que podem enganar ou confundir o usuário alvo, levando-o a realizar operações no dispositivo que podem comprometer o dispositivo. Por exemplo, o e-mail pode parecer um e-mail gerado pelo sistema pedindo ao usuário para altere uma senha usando o link no e-mail, enquanto o link é controlado pelo mal. O mal irá capturar a senha caso o usuário caia nessa armadilha. Por exemplo, o e-mail pode parecer ser de uma pessoa conhecida, mas ter um anexo malicioso. Muitos tipos de arquivo podem conter malware, incluindo Word, Excel, PDFs etc. Por exemplo, o email pode conter um link para uma página da Web maliciosa. Visitar a página maliciosa pode fazer com que algum malware seja instalado no dispositivo. Os códigos QR também podem levar a páginas da web maliciosas. Se o mal sabe mais sobre o alvo, como os tópicos atuais de preocupação, relacionamentos com outras pessoas, conversas passadas etc, esses detalhes podem ser usados pelo mal para criar armadilhas de engenharia social. Quanto mais detalhados, mais fáceis de enganar.

Na história, o mal obteve o endereço de e-mail de John e enviou um e-mail de phishing para John pedindo que ele “alterasse a senha” por meio de um link no e-mail. Por que esse tipo de e-mail engana? Porque explora uma característica comportamental de um sistema de e-mail.

Seu sistema de e-mail pode lembrá-lo de que sua senha está prestes a expirar. O mal está explorando esse comportamento.

É fácil evitar essa armadilha se você seguir uma regra simples. Depois de ver o lembrete de senha, vá para a página do webmail para alterar sua senha, em vez de clicar em um link na mensagem de e-mail. A mesma regra se aplica a qualquer conta de e-mail comum. Você vai para a página do webmail (Gmail, Hotmail etc), faz login e altera a senha de lá.

Nunca use links em mensagens de e-mail para alterar sua senha. O link pode ser controlado pelo mal.

De maneira mais geral, não abra links em e-mails, a menos que tenha certeza de que o link é seguro para abrir.

Vamos supor que John falhou neste teste e usou o link no e-mail para alterar sua senha. A página da web no link era controlada pelo mal e capturaria a senha atual de John na primeira caixa. Como a página da Web não estava vinculada a um servidor de e-mail de projeto administrado por um praticante, a senha de John no servidor de e-mail não foi alterada. O mal seria capaz de fazer login no e-mail de John e configurar uma regra de encaminhamento. A partir deste ponto todas as mensagens recebidas por John também seriam recebidas pelo mal, vazando muitas informações. A regra de encaminhamento continuará funcionando mesmo se John alterar sua senha no futuro, desde que a regra de encaminhamento permaneça em vigor.

Monitorar resumo de acesso a e-mail

Uma vez que o mal obtenha a senha de e-mail de John, ele fará login na conta de e-mail de John para configurar uma regra de encaminhamento. É assim que o mal obtém acesso permanente aos e-mails de John.

Muitos sistemas de e-mail de projetos administrados por praticantes têm uma defesa contra esse tipo de violação. O sistema envia um resumo de acesso diário aos usuários. Se John revisasse seu resumo de acesso, esse comprometimento teria sido identificado em um dia. John então mudaria sua senha em um computador limpo e revisaria e removeria quaisquer regras de encaminhamento.

O resumo de acesso diário lista os acessos à conta de e-mail nas últimas 24 horas. Inclui os IPs a partir dos quais a conta é acessada e de que maneira, e se o acesso foi bem-sucedido. Os IPs mais prováveis seriam o IP do seu trabalho (se você verifica o e-mail quando está no trabalho), o IP doméstico e o IP do seu dispositivo móvel (se você verifica o e-mail a partir dos seus dispositivos móveis). Qualquer IP que esteja fora desse conjunto é suspeito, especialmente qualquer IP de outra região ou país. Você pode usar whatismyip.com para descobrir o IP atual do seu telefone ou computador.

Se John estivesse vigilante, teria notado um acesso bem-sucedido de um IP não reconhecido que usava a interface da web. Isso seria suficiente para alertar John de que sua senha de e-mail foi comprometida e as configurações da conta de e-mail podem ter sido alteradas.

Vamos supor que John também falhou nesse teste. O mal seria capaz de receber todos os e-mails de John a partir deste ponto. O mal observará os tópicos e conversas de e-mail para coletar informações e procurar oportunidades para comprometer os computadores de outras pessoas por meio de malware de e-mail e engenharia social.

Posto que John e David estavam discutindo a respeito de pedidos de residência, o mal enviou um e-mail para David da conta de e-mail de John com um anexo de malware.

Mantenha seus dispositivos atualizados

Como regra geral, não abra anexos de e-mail a menos que tenha certeza de que é seguro fazê-lo.

Mas como saber se é seguro fazê-lo? A maneira mais simples e eficaz é ligar para o remetente para confirmar. Por favor, não use e-mail para confirmar, pois a conta de e-mail do remetente pode já ter sido comprometida pelo mal.

David discutiu o pedido de residência com John antes e, em seguida, John enviou um e-mail com um documento chamado “Lista de documentos necessários para o pedido de residência”. Seria mais fácil descartar mensagens que não eram esperadas ou não relevantes ou de um remetente desconhecido, mas essa era meio esperada, definitivamente relevante e de um remetente confiável. O mal criou uma armadilha perfeita de engenharia social, aproveitando o conhecimento prévio das discussões em andamento entre as vítimas.

Estamos condenados?

Ainda não.

A coisa certa a fazer aqui é ligar para o remetente para confirmar que enviou o documento antes de abri-lo. John então perceberia que sua conta de e-mail havia sido comprometida. Ele mudaria sua senha em um computador limpo e revisaria e removeria a regra de encaminhamento.

Vamos supor que David não ligou para John e caiu nessa armadilha. Ele abriu o documento e acionou o malware incorporado. O que acontece a seguir depende do malware e de nossas defesas no dispositivo.

Se o malware visasse uma vulnerabilidade conhecida no sistema operacional (SO) ou no aplicativo (Word, leitor de PDF, Java etc), ele não causaria danos se o SO e os aplicativos estivessem atualizados.

Essa defesa é eficaz e fácil de implementar (mantendo diligentemente o sistema operacional e os aplicativos atualizados), mas muitas pessoas não conseguem fazer isso.

Devemos instalar atualizações para o sistema operacional e aplicativos assim que formos notificados. Não atrase. A maioria dos aplicativos (navegadores, leitores de PDF, Java, etc) possuem mecanismos de atualização automática. Ligue-os e use-os.

O Windows tem o Windows Defender como parte do sistema operacional. É muito bom. Remova qualquer outro software de segurança de avaliação que acompanha o PC e use o Windows Defender integrado. Ele será atualizado como parte das atualizações do sistema operacional.

O Mac OS tem Gatekeeper, XProtect e a Ferramenta de Remoção de Malware. Eles são muito bons. Normalmente, não há necessidade de usar outras ferramentas antivírus para Mac.

Remova todos os aplicativos que você não usa de seus dispositivos para evitar que eles sejam alvo de qualquer malware futuro.

David estaria bem se seu dispositivo estivesse atualizado e o malware estivesse visando uma vulnerabilidade conhecida.

E se o malware tiver como alvo uma vulnerabilidade desconhecida (chamada de 0-day)? A vulnerabilidade não foi corrigida e os programas antimalware não têm como detectá-la.

Estamos condenados?

Ainda não.

Usuário padrão para a maioria das atividades em dispositivos

Há pelo menos dois tipos de usuários em um computador: o administrador e o usuário padrão.

Se você fizer login como administrador, poderá fazer qualquer coisa no computador. Isso soa bem, mas o malware que você acionou terá os mesmos direitos. O malware pode fazer qualquer coisa no seu computador se for acionado por um administrador.

Se você fizer login como um usuário padrão, poderá executar a maioria de suas tarefas corretamente, mas não poderá gravar nas pastas do sistema. Isso parece limitante, mas o malware que você acionou não seria capaz de criar coisas desagradáveis nas pastas do sistema. Essa é uma boa proteção, pois normalmente você não precisa gravar nas pastas do sistema, e o malware acionado por você será severamente limitado quanto aos danos que pode causar.

Simplesmente fazendo login como usuário padrão, certos malwares não causarão danos, mesmo que tenham como alvo uma vulnerabilidade desconhecida.

A boa notícia é que nos sistemas operacionais modernos (Windows e Mac) o usuário está operando no modo de usuário padrão, mesmo que o usuário seja um administrador. Se você precisar fazer algo que exija direitos de administrador, o Windows solicitará que você confirme e o MacOS solicitará que você insira uma senha. Esta é sua oportunidade de impedir que o malware se instale ou seja executado como administrador.

No caso de David, ele estava tentando abrir um anexo de um e-mail e foi solicitado a permitir alterações no sistema. Esta foi sua chance de dizer “não”, pois abrir um documento não deveria fazer alterações no sistema.

Para evitar clicar rapidamente em Sim sem ler nem pensar, é recomendável fazer login como usuário padrão. Se estiver executando como um usuário padrão, o sistema solicitará a senha de um administrador em vez de uma simples pergunta Sim/Não. Esperamos que esse aumento de atrito nos ajude a parar e pensar quando solicitada ação.

Portanto, se você vir um prompt no Windows ou Mac solicitando que você insira uma senha ou permita que um aplicativo seja executado, leia o prompt com atenção. Se não for sua ação pretendida, não digite a senha nem permita que ela seja executada, pois isso pode indicar malware.

Da mesma forma, se você vir um aviso em seu telefone ou tablet solicitando que você permita uma determinada ação ou instalação de aplicativo, leia com atenção. Se não for sua ação pretendida, por favor, não clique em nada. Use "Forçar encerrar" para fechar todos os aplicativos em execução para remover o prompt.

Como regra geral, quando o sistema, um e-mail ou uma mensagem de texto solicitam que você faça determinadas operações, faça uma pausa e pense. Se não for a ação pretendida, por favor, não a faça.

Um exemplo: Uma coordenadora estava negociando o contrato com um teatro e recebeu um e-mail com um anexo chamado “Contract draft.xlsx” e o telefone tocou no momento em que ela estava pensando em abrir o arquivo anexo. Enquanto estava no telefone, ela abriu o arquivo e percebeu que havia cometido um erro, pois o remetente não era aquele teatro. O arquivo anexado continha malware. No entanto, ela estava logada como usuário padrão e o vírus não causou danos ao seu sistema.

Executar apenas aplicativos confiáveis

Simplesmente fazendo login como usuário padrão, certos malwares não causarão danos, mesmo que tenham como alvo uma vulnerabilidade desconhecida.

Certo malware, nem todo malware? Sim. Alguns malwares avançados podem elevar um usuário padrão a administrador e causar danos ao sistema.

Ainda estamos condenados?

Na verdade, não.

Nossa defesa para isso será a lista de permissões de aplicativos: Execute apenas aplicativos confiáveis.

O malware mais avançado em nossa história tem como alvo uma vulnerabilidade desconhecida e tem a capacidade de escalonamento de privilégios. Ele não será executado se não estiver em nossa lista de aplicativos confiáveis e não puder causar danos em nossos dispositivos.

A lista de permissões de aplicativos pode ser implementada no Windows usando o AppLocker e o Smart App Control no Windows 11.

O MacOS tem três configurações: App Store Only, App Store e Desenvolvedores Identificados, Open Anyway. A primeira configuração, App Store Only, deve ser usada na maioria das vezes. Não há problema em usar a segunda configuração para permitir aplicativos de Desenvolvedores Identificados. Mas os certificados digitais para os Desenvolvedores Identificados podem ser roubados, então a segunda configuração traz algum risco. A terceira configuração normalmente não deve ser usada.

O princípio de “executar apenas aplicativos confiáveis” é a defesa final. O malware, por mais avançado que seja, não estará na lista de nossos aplicativos confiáveis. Enquanto não o executarmos, ele não poderá causar nenhum dano. Da mesma forma, se não cairmos em armadilhas de engenharia social, anexos e links de e-mail maliciosos, mensagens de texto maliciosas e códigos QR maliciosos não causarão danos aos nossos dispositivos.

Vamos supor que David não conseguiu implementar essa defesa e o malware foi bem-sucedido em seu dispositivo. Este malware irá capturar suas senhas para todas as suas contas on-line, incluindo sua conta de e-mail segura. É claro que o mal fará login em sua conta para configurar uma regra de encaminhamento e enviar um anexo de malware para John, agora intitulado “Minhas experiências de perseguição na China”. Se John cair nessa armadilha ao abrir este documento, seu computador pode ser totalmente comprometido. O ciclo continuaria.

Depois de monitorar as atividades on-line de John por algum tempo, o mal decidiu que poderia valer a pena uma viagem à casa de John. Com as informações coletadas anteriormente, o mal invadiu a casa de John e levou laptops, discos rígidos externos e unidades flash USB.

Proteja dados em dispositivos com senha e criptografia e backup

Perdemos tudo neste momento?

Não se tivermos proteção para nossos dispositivos.

Habilite a senha e o apagamento automático de dados para dispositivos móveis.

Para computadores, o Windows tem BitLocker, PGP Disk e VeraCrypt para criptografia de disco inteiro. O MacOS tem o Cofre de Arquivos. Ative a criptografia em todos os dispositivos. Criptografe dados em discos rígidos externos e unidades flash. O mal não poderá obter nenhuma informação, mesmo que obtenha nossos dispositivos.

No entanto, se perdermos nossos dispositivos, nosso trabalho será severamente impactado, mesmo que o mal não tenha acesso às informações nos dispositivos. Ainda seria uma grande perda para nós. Para evitar esse tipo de perda (interrupções no trabalho), devemos configurar backups automáticos de dados criptografados para sites remotos ou serviços em nuvem para todos os dispositivos. No caso de dispositivos perdidos, roubados ou danificados, poderemos restaurar os dados do backup para dispositivos de substituição e voltar ao trabalho rapidamente.

Os ataques de que falamos até agora são os ataques do mal, não os ataques gerais da internet. Tocamos apenas em alguns dos mais comuns. Mencionamos algumas defesas no conceito. Os detalhes de implementação podem ser encontrados através de mais discussão sobre o tópico.

Detalhes técnicos gerais

Backup de dados

Falaremos sobre três tipos diferentes de backup, todos indispensáveis para diferentes proteções.

Backup no mesmo disco

O primeiro nível de proteção é chamado de Proteção do Sistema, que está disponível no Windows. Também é chamado de Pontos de Restauração do Sistema. Um instantâneo do disco é salvo no mesmo disco usando o Volume Shadow Copy. Ative a Proteção do sistema para que você possa recuperar arquivos excluídos ou versões anteriores do mesmo arquivo. Em caso de falha na atualização do Windows ou sistema não inicializável devido a arquivos de sistema corrompidos, é possível recuperar os arquivos e tornar o sistema inicializável novamente.

Pressione a tecla Windows e digite “sistema” e clique em “sistema” nos resultados da pesquisa e clique em Proteção do Sistema à esquerda para iniciar a janela:

Exemplo: Arquivos importantes foram excluídos por engano. Um operador da gráfica excluiu os arquivos do modelo de impressão por engano. A impressão não pode prosseguir sem os arquivos de modelo. Como a exclusão foi realizada por meio de um programa, os arquivos não puderam ser recuperados da Lixeira. A pessoa do suporte técnico conseguiu restaurar os arquivos de modelo dos pontos de restauração do sistema e a operação de impressão foi retomada a tempo de terminar a impressão no início da manhã.

Exemplo: O sistema não inicializou após a instalação do software. O sistema entrou em um loop de reinicialização após alguma instalação de software. A pessoa do suporte técnico pressionou F8 para impedir a reinicialização automática do sistema e verificou o código de erro. Foi determinado que o registro do sistema estava danificado. Como essa máquina não inicializava, o suporte técnico conseguiu recuperar o registro do sistema antes da instalação do software, conectando o disco rígido a um computador em funcionamento. O sistema foi capaz de inicializar normalmente depois.

A Proteção do Sistema é valiosa, mas não protege contra falhas de hardware. Você perderá os pontos de restauração e os dados em caso de falha no disco rígido. Portanto, precisamos fazer backup dos dados em um disco diferente.

Faça backup em um disco diferente localmente

Para se proteger contra falhas no disco rígido, você precisará do Histórico de Arquivos no Windows e do Time Machine no Mac para fazer backup de seus arquivos em um disco externo dedicado. Use um disco em branco para evitar a perda de dados para a configuração inicial.

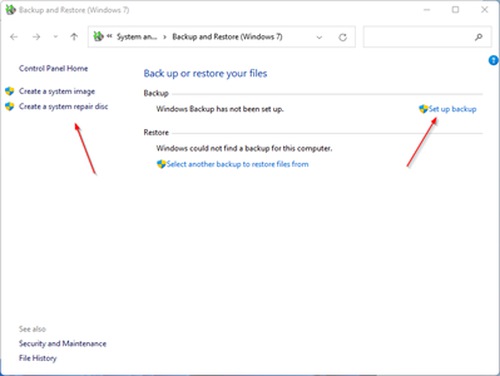

Você também pode criar um backup de imagem do sistema e uma mídia de recuperação para restaurar seu sistema operacional para um backup anterior.

Mac: Procure o Time Machine no Spotlight e inicie o Time Machine para iniciar a configuração. O backup do Time Machine pode ser usado para restaurar todo o sistema ou arquivos individuais.

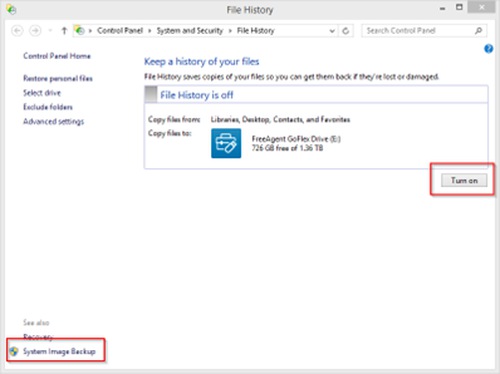

Windows: Pressione a tecla Windows e digite “histórico de arquivos” e clique em “histórico de arquivos” nos resultados da pesquisa para começar. O histórico de arquivos não inclui uma imagem do sistema. Certifique-se de criar uma imagem do sistema separadamente (pode ser agendada) para que você possa restaurar todo o sistema para um ponto anterior.

Por favor, mantenha o disco de backup conectado ao seu computador para que as alterações feitas em seus arquivos sejam copiadas automaticamente. Se você fizer isso manualmente, e apenas ocasionalmente, é fácil esquecer de fazê-lo. Por favor, estabeleça o hábito de manter o disco de backup sempre conectado ao computador e deixe que o Time Machine ou o Histórico de Arquivos façam backup automático e contínuo.

Exemplo: Falha de disco sem aviso. Um computador foi desligado à noite. Ele mostrou que o disco do sistema operacional não foi encontrado na manhã seguinte. Descobriu-se que o disco SSD para o sistema operacional falhou sem aviso prévio. Houve um backup diário da imagem do sistema às 21h para um segundo disco. O backup da noite anterior foi restaurado para um novo SSD e o usuário pôde continuar seu trabalho sem perda significativa de dados (trabalho perdido entre 21h e 00h, o que pode ser evitado por um backup contínuo do histórico de arquivos).

Dispositivos modernos usam discos SSD. Os discos SSD são mais rápidos e confiáveis do que os discos tradicionais, mas ainda falham eventualmente, muitas vezes de forma catastrófica (sem ter como recuperar dados) e sem aviso prévio. Para qualquer dispositivo com um disco SSD, deve haver um backup contínuo para proteger os dados no dispositivo.

Esta configuração requer que um disco externo esteja conectado ao computador, portanto, é um backup local. Existe o risco de perder o computador e o disco de backup em caso de arrombamento ou incêndio em casa. Um backup remoto é necessário para proteger contra esse risco.

Backup remoto

O backup remoto pode proteger contra o risco de perder o dispositivo e o disco de backup ao mesmo tempo. Você pode usar um serviço de backup completo, como Backblaze, para criar arquivos de backup criptografados, ou Duplicati, que cria backups armazenados em locais remotos de sua escolha (por exemplo, seu próprio servidor FTP ou armazenamento em nuvem, como Backblaze B2, One Drive, Google Drive, Amazon S3, etc). Duplicati é gratuito e de código aberto: https://www.duplicati.com/.

Proteger informações criptografadas

Exemplo: Arrombamento da casa. No início de 2005, o mal invadiu a casa de um praticante em Atlanta e levou seus computadores e HD externos. O HD do computador estava criptografado.

Se o seu computador ou HDs caírem em mãos erradas, as informações armazenadas neles podem ser roubadas facilmente, a menos que você as criptografe.

Você tem que lembrar e manter sua senha de criptografia. Caso contrário, ninguém poderá acessar seus dados. Toda vez que você inicializa seu computador ou acessa seus HDs externos, você precisa digitar sua senha de criptografia.

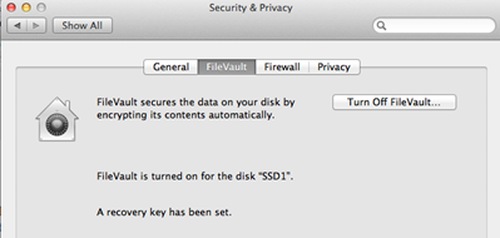

O MacOS tem um programa chamado FileVault para criptografar discos. Pesquise FileVault no Spotlight para começar. Certifique-se de salvar sua chave de recuperação em um local seguro.

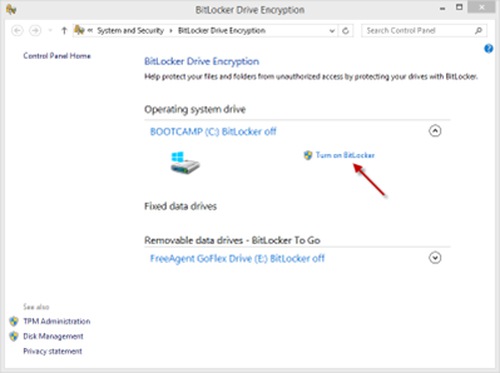

A criptografia de disco do Windows BitLocker está disponível nas edições profissional ou empresarial do Windows. Infelizmente não está disponível na edição Home. Considere atualizar sua edição do Windows para obter o BitLocker se precisar dessa proteção. Você pode atualizar sem reinstalar o Windows comprando uma chave de licença na Microsoft Store. Você também pode usar o VeraCrypt no Windows, que é gratuito e de código aberto: https://www.veracrypt.fr/code/VeraCrypt/.

Na edição apropriada do Windows, pressione a tecla Windows e digite “bitlocker” e clique em “Gerenciar BitLocker” para começar. Você pode criptografar discos internos e discos externos. Clique em “Ativar BitLocker” e siga as instruções.

Use um gerenciador de senhas

A melhor maneira de gerenciar senhas é usar um gerenciador de senhas, como KeePassXC para Mac OS e KeePass para Windows.

Você só precisa se lembrar de uma senha forte para abrir o próprio gerenciador de senhas. O gerenciador de senhas gerará senhas fortes e exclusivas para todo o resto. Esta é a única maneira de evitar usar senhas fracas e usar as mesmas senhas em vários lugares, e esquecer senhas ou esquecer onde encontrar uma senha.

Ao iniciar o gerenciador de senhas pela primeira vez, ele criará um novo banco de dados em branco para senhas e solicitará que você forneça uma senha mestra forte. Você pode então criar novas entradas de senha para suas senhas existentes. A partir deste ponto, crie uma nova senha usando o gerenciador de senhas para cada site que requer uma senha.

Este arquivo de banco de dados de senhas é extremamente importante para você. A melhor maneira de protegê-lo é usar um armazenamento em nuvem, como Dropbox, One Drive, Google Drive etc. Ele é protegido por criptografia forte, portanto, não há problema em armazená-lo na nuvem. O tamanho do arquivo é pequeno, então o nível gratuito de qualquer armazenamento em nuvem será mais que suficiente. Se estiver em uma área de armazenamento em nuvem, estará disponível na maioria dos seus dispositivos e será sincronizado automaticamente em todos os seus dispositivos. Para evitar possíveis conflitos de sincronização, é melhor editar em apenas um dispositivo.

KeePass: https://keepass.info/ WindowsKeePassXC: https://keepassxc.org/ Windows, Mac, Linux

Configurações dos serviços de email

Não use o Gmail ou algo similar para mensagens confidenciais. Em vez disso, use os serviços de email do projeto interno. Muitos dos serviços de e-mail internos do projeto enviam um resumo de acesso para você automaticamente todos os dias, que você deve revisar sempre que verificar seu e-mail. Isso permite que você seja notificado caso sua conta seja acessada pelo mal.

Arquive seus e-mails em um computador seguro. Não deixe mensagens de e-mail em um servidor de e-mail, pois se o fizer, e se a senha do seu e-mail for roubada, todas as suas mensagens poderão ser baixadas pelo mal.

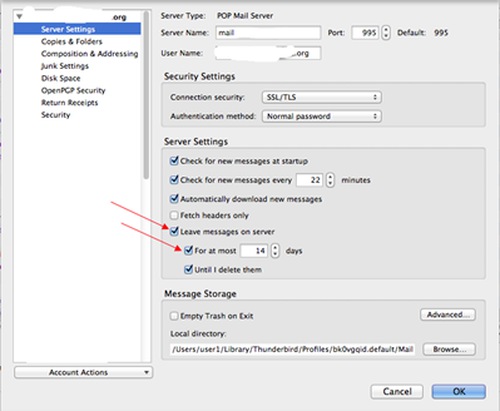

Baixe e arquive suas mensagens em um computador seguro com POP3 (em vez de IMAP) usando um cliente de e-mail como Thunderbird ou Apple Mail. No entanto, isso impedirá o acesso à conta de e-mail a partir de seus outros dispositivos, como seu smartphone (o IMAP permite o acesso compartilhado).

Se você também quiser verificar seu e-mail com um dispositivo móvel (como um iPad), configure seu serviço de e-mail de forma que suas mensagens sejam mantidas no servidor por no máximo duas semanas e configure seu dispositivo móvel para usar IMAP para acessar seus e-mails. (O IMAP espelha suas mensagens de e-mail no servidor de e-mail, enquanto o POP3 baixa suas mensagens em seu computador local.)

Abaixo estão algumas capturas de tela do Thunderbird. Ao adicionar uma conta de e-mail, selecione POP3 e alterne para o modo de configuração manual. A porta POP3S é 995, a porta SMTPS é 994.

Outras medidas de segurança

Exemplo: infecção inicial do Stuxnet. Os computadores nas instalações nucleares iranianas não estavam conectados à internet, portanto, ataques diretos on-line da internet não eram possíveis. O inimigo deixou cair alguns pequenos pen drives USB no estacionamento das instalações. Alguns trabalhadores pegaram os pen drives USB no estacionamento e os conectaram em seus computadores de trabalho. O vírus nos pen drives USB infectou os computadores e se propagou para o hardware de controle das máquinas centrífugas. O vírus alterou a velocidade de rotação das máquinas centrífugas e causou danos generalizados.

Não insira discos flash USB, CDs ou DVDs desconhecidos em seu computador. Não conecte dispositivos FireWire ou Thunderbolt desconhecidos ao seu computador.

Use o complemento uBlock Origin para navegadores para evitar links e códigos maliciosos da rede de anúncios.

Por favor, não use chinês simplificado como idioma padrão para dispositivos Apple. Se você fizer isso, a Apple armazenará as informações de seus dispositivos nos servidores iCloud na China. Se você precisar usar chinês para seus dispositivos Apple, use chinês tradicional (Taiwan, não Hong Kong).

Dispositivos móveis

Fonte: As melhores práticas de dispositivos móveis da NSA (NSA Mobile Devices Best Practices) em 28/07/2020

Algumas práticas são aplicáveis ao PC ou Mac

Bluetooth: Desative o Bluetooth quando não estiver usando. O modo avião nem sempre desativa o Bluetooth.

Wi-Fi: Não se conecte a redes Wi-Fi públicas. Desative o Wi-Fi quando não for necessário. Exclua redes Wi-Fi não utilizadas.

Controle: Mantenha o controle físico do dispositivo. Evite conectar-se a mídias removíveis desconhecidas.

Estojo: Considere usar um estojo protetor que afogue o microfone para bloquear o áudio da sala (ataque de microfonação a quente). Cubra a câmera quando não estiver usando.

Conversas: Não tenha conversas confidenciais nas proximidades de dispositivos móveis que não estejam configurados para lidar com voz segura.

Senhas: Use pins/senhas fortes da tela de bloqueio: Um PIN de 6 dígitos é suficiente se o dispositivo se apagar após dez tentativas incorretas de senha. Defina o dispositivo para bloquear automaticamente após cinco minutos.

Aplicativos: instale um número mínimo de aplicativos e apenas os de lojas oficiais de aplicativos. Tenha cuidado com os dados pessoais inseridos nos aplicativos. Feche os aplicativos quando não estiver usando.

Atualizações de software: Atualize o software e os aplicativos do dispositivo o mais rápido possível.

Biometria: Considere o uso de autenticação biométrica (por exemplo, impressão digital, face) por conveniência para proteger dados de sensibilidade mínima.

Mensagens de texto: Não tenha conversas confidenciais em dispositivos pessoais, mesmo que você ache que o conteúdo é genérico.

Anexos/Links: Não abra anexos e links de e-mail desconhecidos. Mesmo remetentes legítimos podem transmitir conteúdo malicioso acidentalmente ou como resultado de serem comprometidos ou representados por um agente malicioso.

Acessórios confiáveis: Use apenas cabos de carregamento originais ou acessórios de carregamento adquiridos de um fabricante confiável. Não use estações de carregamento públicas.

Localização: Desative os serviços de localização quando não forem necessários. Não leve o dispositivo com você para locais sensíveis.

Energia: Desligue e ligue o dispositivo semanalmente.

Modificar: Não faça jailbreak ou root no dispositivo.

Pop-ups: Pop-ups inesperados como esse geralmente são maliciosos. Se um aparecer, feche todos os aplicativos à força (iPhone: Clique duas vezes no botão home ou deslize para cima na parte inferior da tela e pare um pouco no meio da tela, em seguida, deslize para cima para fechar ou Android: Cique na tecla programável de aplicativos recentes): https://media.defense.gov/2020/Jul/28/2002465830/-1/-1/0/Mobile_Device_UOO155488-20_v1_1.PDF

Mac OS

Configurações de rede

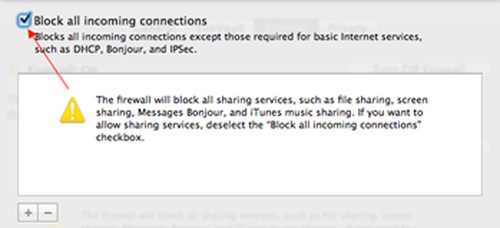

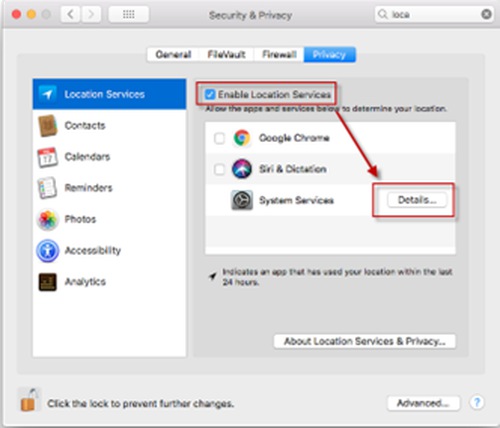

Ative seu firewall para bloquear todas as conexões de entrada. Procure firewall no Spotlight para começar.

Clique em Opções de firewall e marque Bloquear todas as conexões de entrada.

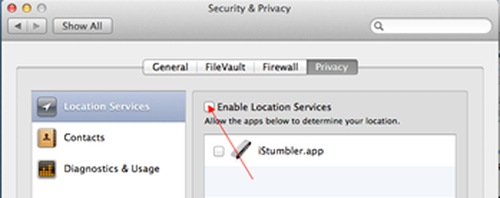

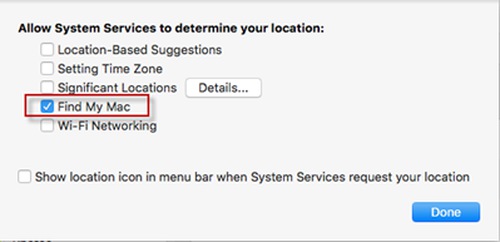

Desative os Serviços de Localização se não quiser usar o Find My Mac.

Se você deseja usar o Find My Mac, precisa ativar os Serviços de Localização, mas desmarque todos os outros itens.

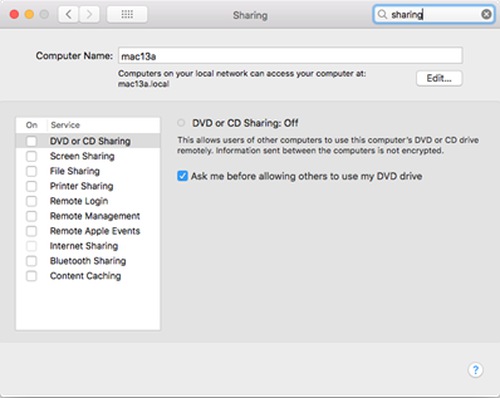

Desative o Compartilhamento de Arquivos, Compartilhamento de Tela, Login Remoto etc, através de Preferências do Sistema > Compartilhamento ou procure por compartilhamento na caixa do canto superior direito. Eles serão desativados quando você escolher Bloquear todas as conexões de entrada em Opções de firewall.

Windows

Configurações de rede

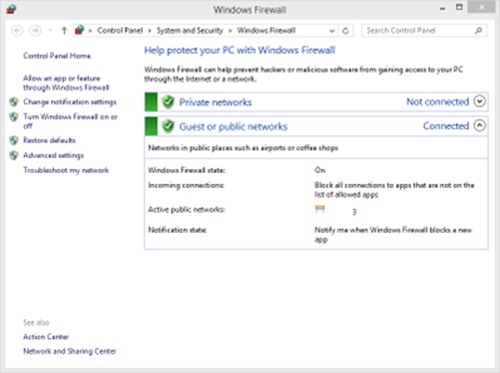

Pressione a tecla Windows e digite “firewall” e clique em “Firewall do Windows” nos resultados da pesquisa para começar.

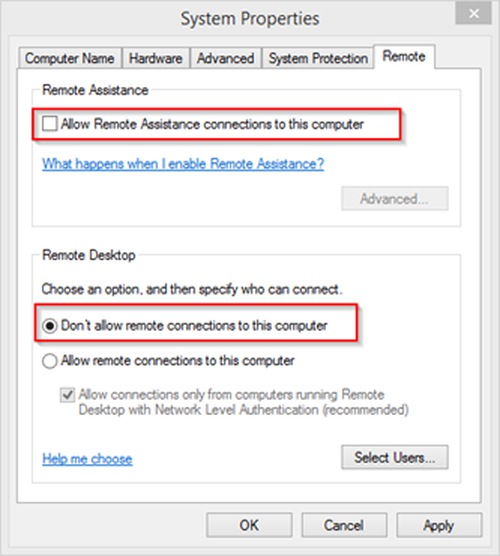

Você pode desativar o login remoto se não precisar acessar este computador remotamente. Pressione a tecla Windows e digite “sistema” e clique em “Sistema” nos resultados da pesquisa. Clique em Configurações Remotas.

Recursos de segurança do Windows 11

Se você estiver usando dispositivos Windows, atualize para o Windows 11, se possível. Isso é consistente com o princípio de manter o sistema operacional e os aplicativos atualizados. Há melhorias significativas na segurança para dispositivos Windows 11. Algumas melhorias estão no sistema operacional. Algumas melhorias são baseadas nos requisitos de hardware mais altos, como TPM2 etc.

Mencionamos anteriormente que a defesa final é “executar apenas aplicativos confiáveis”. O Smart App Control no Windows 11 simplifica bastante a implementação dessa defesa.

Ransomware criptografa os arquivos do usuário e exige resgate para descriptografia. Como o ransomware criptografa os arquivos que pertencem a esse usuário, nenhum direito administrativo é necessário para essa operação de criptografia. Fazer login como usuário padrão não pode impedir que o ransomware cause danos. O Windows 11 adicionou o Acesso à Pasta Controlada para permitir que apenas aplicativos confiáveis modifiquem os arquivos nessas pastas protegidas. Como o ransomware não estará na lista de aplicativos confiáveis, ele não poderá criptografar os arquivos nas pastas protegidas.

O Windows 11 possui Isolamento de Aplicativo para executar arquivos e páginas da Web perigosos em um contêiner. O sistema estaria protegido contra danos mesmo se os arquivos e páginas da web fossem maliciosos. Por padrão, o Windows 11 Application Guard abrirá arquivos do Word, arquivos do PowerPoint, arquivos do Excel, Microsoft Edge em contêineres protegidos.